2022.02.18. 14:57

Megmutatjuk, hogyan működik a legtöbb banki átverés

Nem is olyan régen a K&H mobilbank biztonsági szolgáltatással kapcsolatos átverésről írtunk. Azóta volt már hasonló a Takarékbank nevével visszaélve, most épp egy hamis CIB-es levél próbálkozik hasonló megtévesztéssel.

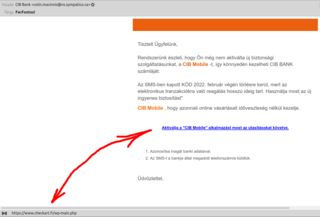

Itt a korábbi K&H bankos átverésnél is silányabb kivitelezést láthatunk, a szokásosnak mondható „Fontos” ezúttal már „Fw:Fontos!” tárgysorral szerepel, felvetve a kérdést, ha valóban a bank írna nekünk, akkor legalább direktben tenné mindezt, nem továbbküldözgetve valamit.

A feladó leplezésére minimális erőfeszítést sem tettek itt sem, ír nekünk hivatalosan a CIB bank, közben a küldő helyén meg a "colin PONT macinnis KUKAC ns PONT sympatico PONT ca" cím szerepel. Az aktiválás linkje pedig egy francia domainre mutat...

Az üzenet szövege a szokásos Tisztelt Ügyfelünk megszólítással kezdődik, és itt is kattintásra, nevezetesen mobilbank biztonsági szolgáltatás állítólagos aktiválására próbálnak minket rávenni:

„Rendszerünk észleli, hogy Ön még nem aktiválta új biztonsági szolgáltatásunkat, a CIB Mobile -t, így könnyedén kezelheti CIB BANK számláját:

Az SMS-ben kapott KÓD 2022. február végén törlésre kerül, mert az elektronikus tranzakciókra való reagálás hosszú ideig tart. Használja most az új ingyenes biztosítást"

CIB Mobile, hogy azonnali online vásárlásait időveszteség nélkül kezelje.

Aktiválja a "CIB Mobile" alkalmazást most az utasításokat követve.”

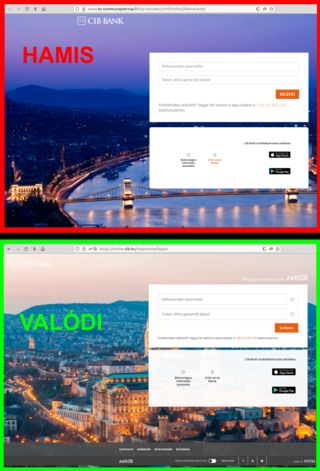

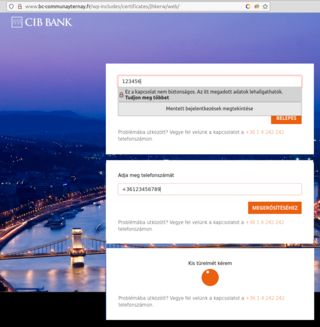

A cél mint mindig, most is a személyes ügyféladatok, banki jelszavak begereblyézése, ellopása. A hamis bekérő oldal a budapesti panorámával hasonló, mint a hivatalos weboldal, ám az URL cím nagyon nem hasonlít sem a CIB, de semmilyen legitim bank címéhez. Megint azt láthatjuk, hogy tömeges Wordpress-es oldalak feltörésével terjesztik a csalást, ahogy azt például a tavaly márciusi FedEx-es csomagküldős átverésben is történt.

Jól láthatóan még SSL sincs hozzá, itt még erre sem fordítottak figyelmet. A telefonszámot azért még egy külön ablakban bekérik, aztán egy végtelen cikluson át türelmünket kérik.

Az ESET antivírus szerint itt vagy egy frissen felfedezett, még javítatlan zeroday sebezhetőségről van szó, amit gyorsan kihasználnak a bűnözők, vagy egy már korábban ismert, és kibocsátott javítással is rendelkező sérülékenységről, amit a lusta, feledékeny felhasználók tömegei nem foltoztak be azóta sem. Itt mind a keretrendszer, mind a Wordpress kiegészítők frissítése igen fontos lenne az ilyen helyzetek megelőzése szempontjából.

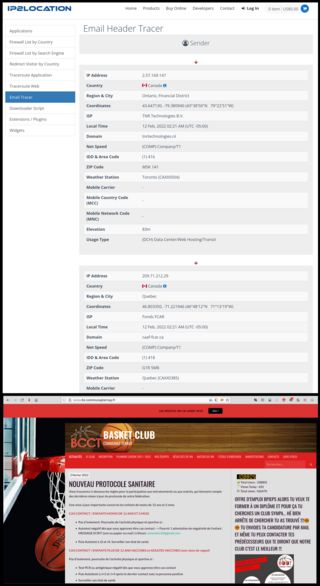

A most végigzongorázott oldal tegnap még működött, ma már lelőtték, valószínűleg jeleztek feléjük, hogy gond van. Eredetileg ez a második Wordpress link egy BCCT nevű kosárlabda klub weboldala, amit a távoli támadók sikeresen megfertőztek, és felhasználtak az adathalász átveréshez.

Érdemes lehet ránézni a kapott spam fejlécadataira, mit mond rá az e-mail trace: valóban Quebec, azaz Kanada a feladó szerinti térség, nyilván a magyar CIB bank nem innen levelezne velünk.

Nem lehet elégszer mondani: soha, semmilyen bank nem küld nekünk ilyen e-mailt, ezt kell mindenkinek megjegyezni.

Borítóképünk illusztráció